Bevezetés

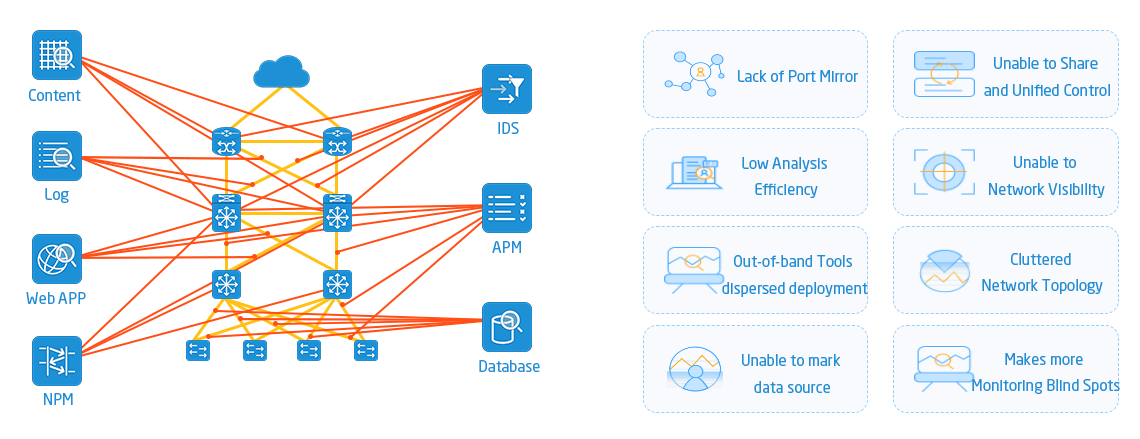

A hálózati forgalom gyűjtése és elemzése a leghatékonyabb módszer a hálózati felhasználói viselkedésmutatók és paraméterek első kézből történő megszerzésére. Az adatközpontok Q üzemeltetésének és karbantartásának folyamatos fejlesztésével a hálózati forgalom gyűjtése és elemzése az adatközponti infrastruktúra nélkülözhetetlen részévé vált. A jelenlegi ipari felhasználástól kezdve a hálózati forgalomgyűjtést többnyire a bypass forgalomtükröt támogató hálózati berendezések végzik. A forgalomgyűjtésnek átfogó lefedettséget, ésszerű és hatékony forgalomgyűjtő hálózatot kell létrehoznia, az ilyen forgalomgyűjtés segíthet optimalizálni a hálózati és üzleti teljesítménymutatókat, valamint csökkenteni a hibák valószínűségét.

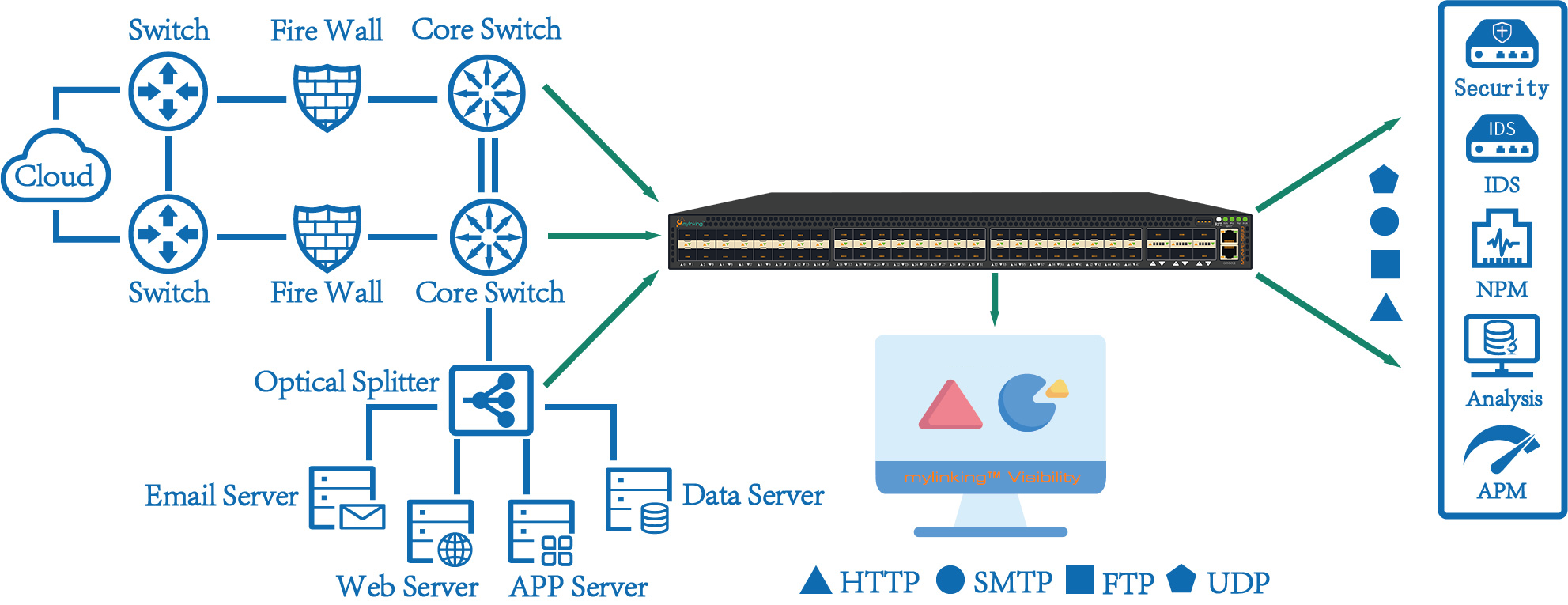

A forgalomgyűjtő hálózat egy független hálózatnak tekinthető, amely forgalomgyűjtő eszközökből áll, és a termelési hálózattal párhuzamosan telepítve van. Összegyűjti az egyes hálózati eszközök képforgalmát, és regionális és architektúraszintek szerint összesíti a képforgalmat. A forgalomgyűjtő berendezésben található forgalomszűrő adatcsere-riasztást használja az adatok teljes vonali sebességének megvalósítására 2-4 rétegű feltételes szűréssel, a duplikált csomagok eltávolításával, a csomagok csonkolásával és egyéb fejlett funkcionális műveletekkel, majd elküldi az adatokat az egyes forgalomelemző rendszereknek. A forgalomgyűjtő hálózat pontosan képes specifikus adatokat küldeni minden eszközre az egyes rendszerek adatkövetelményeinek megfelelően, és megoldja azt a problémát, hogy a hagyományos tükrözött adatok nem szűrhetők és küldhetők el, ami a hálózati kapcsolók feldolgozási teljesítményét igényli. Ugyanakkor a forgalomgyűjtő hálózat forgalomszűrő és -csere motorja alacsony késleltetéssel és nagy sebességgel valósítja meg az adatok szűrését és továbbítását, biztosítja a forgalomgyűjtő hálózat által gyűjtött adatok minőségét, és jó adatalapot biztosít a későbbi forgalomelemző berendezések számára.

Az eredeti kapcsolatra gyakorolt hatás csökkentése érdekében az eredeti forgalom másolatát általában nyalábfelosztással, SPAN vagy TAP segítségével nyerik ki.

Passzív hálózati leágazás (optikai elosztó)

A forgalommásoláshoz szükséges fényfelosztáshoz fényelosztó eszközre van szükség. A fényelosztó egy passzív optikai eszköz, amely a kívánt aránynak megfelelően képes elosztani az optikai jel teljesítményintenzitását. Az elosztó képes a fényt 1-ről 2-re, 1-ről 4-re és 1-re több csatornára osztani. Az eredeti kapcsolatra gyakorolt hatás csökkentése érdekében az adatközpontok általában 80:20, 70:30 optikai felosztási arányt alkalmaznak, amelyben az optikai jel 70,80%-a kerül vissza az eredeti kapcsolatra. Jelenleg az optikai elosztókat széles körben használják hálózati teljesítményelemzésben (NPM/APM), auditrendszerekben, felhasználói viselkedéselemzésben, hálózati behatolásérzékelésben és más forgatókönyvekben.

Előnyök:

1. Nagy megbízhatóságú, passzív optikai eszköz;

2. Nem foglalja el a kapcsolóportot, független berendezés, később jó bővíthetőséget biztosít;

3. Nincs szükség a kapcsoló konfigurációjának módosítására, nincs hatással más berendezésekre;

4. Teljes forgalomgyűjtés, nincs switch csomagszűrés, beleértve a hibás csomagokat is stb.

Hátrányok:

1. Az egyszerű hálózati átkapcsolás, a gerinchálózati optikai csatlakozó és a tárcsázó szükségessége az optikai elosztóhoz csökkenteni fogja egyes gerinchálózati kapcsolatok optikai teljesítményét.

SPAN (kikötői tükör)

A SPAN egy olyan funkció, amely magával a switch-csel együtt jár, ezért csak a switch-en kell konfigurálni. Ez a funkció azonban befolyásolja a switch teljesítményét, és csomagvesztést okozhat, ha az adatok túlterheltek.

Előnyök:

1. Nem szükséges további berendezéseket hozzáadni, a kapcsolót úgy kell konfigurálni, hogy növelje a megfelelő képmásolási kimeneti port méretét.

Hátrányok:

1. Foglalja el a kapcsolóportot

2. A switcheket konfigurálni kell, ami harmadik féltől származó gyártókkal való közös koordinációt foglal magában, ami növeli a hálózati meghibásodás potenciális kockázatát.

3. A tükrözött forgalom replikációja hatással van a portok és a kapcsolók teljesítményére.

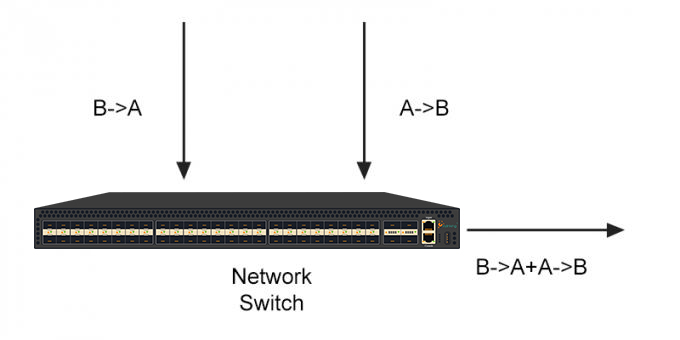

Aktív hálózati TAP (TAP aggregátor)

A Network TAP egy külső hálózati eszköz, amely lehetővé teszi a port tükrözését, és másolatot készít a forgalomról a különféle megfigyelőeszközök számára. Ezeket az eszközöket a hálózati útvonal azon pontján helyezik el, amelyet meg kell figyelni, és lemásolják az IP-csomagokat, majd elküldik azokat a hálózati megfigyelő eszköznek. A Network TAP eszköz hozzáférési pontjának kiválasztása a hálózati forgalom fókuszától függ - adatgyűjtési okok, elemzés és késések rutinszerű monitorozása, behatolásérzékelés stb. A Network TAP eszközök 1G-től 100G-ig képesek adatfolyamokat gyűjteni és tükrözni.

Ezek az eszközök anélkül férnek hozzá a forgalomhoz, hogy a hálózati TAP-eszköz bármilyen módon módosítaná a csomagfolyamot, függetlenül az adatforgalmi sebességtől. Ez azt jelenti, hogy a hálózati forgalom nem esik át monitorozáson és porttükrözésen, ami elengedhetetlen az adatok integritásának megőrzéséhez a biztonsági és elemzőeszközökhöz való továbbítás során.

Biztosítja, hogy a hálózati perifériás eszközök figyeljék a forgalom másolatait, így a hálózati TAP-eszközök megfigyelőként működnek. Azzal, hogy adatainak másolatát bármelyik/összes csatlakoztatott eszközhöz továbbítja, teljes rálátást biztosít a hálózati pontra. Abban az esetben, ha egy hálózati TAP-eszköz vagy megfigyelő eszköz meghibásodik, biztos lehet benne, hogy a forgalom nem változik, így az operációs rendszer biztonságban és elérhető marad.

Ugyanakkor a hálózati TAP-eszközök általános célpontjává válik. A csomagokhoz való hozzáférés mindig biztosítható a hálózati forgalom megszakítása nélkül, és ezek a láthatósági megoldások a bonyolultabb eseteket is képesek kezelni. A következő generációs tűzfalaktól kezdve az adatszivárgás elleni védelemig, az alkalmazásteljesítmény-monitorozásig, a SIEM-ig, a digitális forenzikáig, az IPS-ig, az IDS-ig és egyebekig terjedő eszközök monitorozási igényei a hálózati TAP-eszközök fejlődését kényszerítik ki.

A forgalom teljes másolatának biztosítása és a rendelkezésre állás fenntartása mellett a TAP eszközök a következőket tudják biztosítani.

1. Csomagok szűrése a hálózatfigyelési teljesítmény maximalizálása érdekében

Az, hogy egy Network TAP eszköz képes egy csomag 100%-os másolatát létrehozni valamikor, nem jelenti azt, hogy minden monitorozó és biztonsági eszköznek látnia kell az egészet. A forgalom valós idejű továbbítása az összes hálózati monitorozó és biztonsági eszközhöz csak túlrendelést eredményez, ezáltal rontva az eszközök és a hálózat teljesítményét a folyamat során.

A megfelelő hálózati TAP-eszköz elhelyezése segíthet a csomagok szűrésében, amikor azok a monitorozó eszközhöz kerülnek, és a megfelelő adatokat a megfelelő eszközhöz juttatja. Ilyen eszközök például a behatolásérzékelő rendszerek (IDS), az adatvesztés-megelőzési rendszerek (DLP), a biztonsági információ- és eseménykezelési rendszerek (SIEM), a forenzikus elemzési rendszerek és sok más.

2. Összesített linkek a hatékony hálózatépítéshez

Ahogy a hálózatfelügyeleti és biztonsági követelmények növekednek, a hálózati mérnököknek meg kell találniuk a módját annak, hogy a meglévő informatikai költségvetést több feladat elvégzésére használják fel. De egy bizonyos ponton már nem lehet folyamatosan új eszközöket hozzáadni a hálózathoz, és növelni a hálózat összetettségét. Alapvető fontosságú a felügyeleti és biztonsági eszközök maximális kihasználása.

A hálózati TAP-eszközök több hálózati forgalom, kelet és nyugat irányú összesítésével segíthetnek a csomagok egyetlen porton keresztül történő kézbesítésében a csatlakoztatott eszközökhöz. Az ilyen módon telepített láthatósági eszközök csökkentik a szükséges monitorozó eszközök számát. Mivel a kelet-nyugati irányú adatforgalom folyamatosan növekszik az adatközpontokban és az adatközpontok között, a hálózati TAP-eszközök iránti igény elengedhetetlen a nagy adatmennyiségek minden dimenziós folyamatának láthatóságának fenntartásához.

Kapcsolódó cikk, ami érdekelheti, kérlek, kattints ide:Hogyan rögzítsük a hálózati forgalmat? Network Tap vs. Port Mirror

Közzététel ideje: 2024. október 24.