A hálózati biztonság területén a behatolásérzékelő rendszer (IDS) és a behatolásmegelőző rendszer (IPS) kulcsszerepet játszik. Ez a cikk mélyrehatóan megvizsgálja definícióikat, szerepeiket, különbségeiket és alkalmazási forgatókönyveiket.

Mi az IDS (behatolásérzékelő rendszer)?

Az IDS definíciója

A Behatolásérzékelő Rendszer egy biztonsági eszköz, amely figyeli és elemzi a hálózati forgalmat a lehetséges rosszindulatú tevékenységek vagy támadások azonosítása érdekében. Az ismert támadási mintáknak megfelelő aláírásokat keres a hálózati forgalom, a rendszernaplók és más releváns információk vizsgálatával.

Hogyan működik az IDS?

Az IDS főként a következő módokon működik:

Aláírás-észlelésAz IDS előre definiált támadási minták aláírását használja az egyeztetéshez, hasonlóan a víruskeresőkhöz a vírusok észleléséhez. Az IDS riasztást küld, ha a forgalom olyan jellemzőket tartalmaz, amelyek megfelelnek ezeknek az aláírásoknak.

AnomáliaészlelésAz IDS figyeli a normál hálózati aktivitás alapértékeit, és riasztásokat küld, ha a normál viselkedéstől jelentősen eltérő mintákat észlel. Ez segít az ismeretlen vagy újszerű támadások azonosításában.

Protokoll elemzésAz IDS elemzi a hálózati protokollok használatát, és észleli a szabványos protokolloknak nem megfelelő viselkedést, így azonosítva a lehetséges támadásokat.

Az IDS típusai

Attól függően, hogy hol telepítik őket, az IDS két fő típusra osztható:

Hálózati azonosítók (NIDS)Hálózatba telepítve a hálózaton átfolyó összes forgalom figyelésére. Képes észlelni mind a hálózati, mind a szállítási rétegbeli támadásokat.

Gazdagép-azonosítók (HIDS): Egyetlen hoszton telepítve a rendszer aktivitásának figyelésére. Inkább a hosztszintű támadások, például a rosszindulatú programok és a rendellenes felhasználói viselkedés észlelésére összpontosít.

Mi az az IPS (behatolásmegelőző rendszer)?

Az IPS definíciója

A behatolásmegelőző rendszerek (IPS) olyan biztonsági eszközök, amelyek proaktív intézkedéseket tesznek a potenciális támadások megállítására vagy védekezésére azok észlelése után. Az IDS-szel (behatolásmegelőző rendszerek) összehasonlítva az IPS nemcsak a megfigyelés és a riasztás eszköze, hanem egy olyan eszköz is, amely aktívan beavatkozhat és megelőzheti a potenciális fenyegetéseket.

Hogyan működik az IPS?

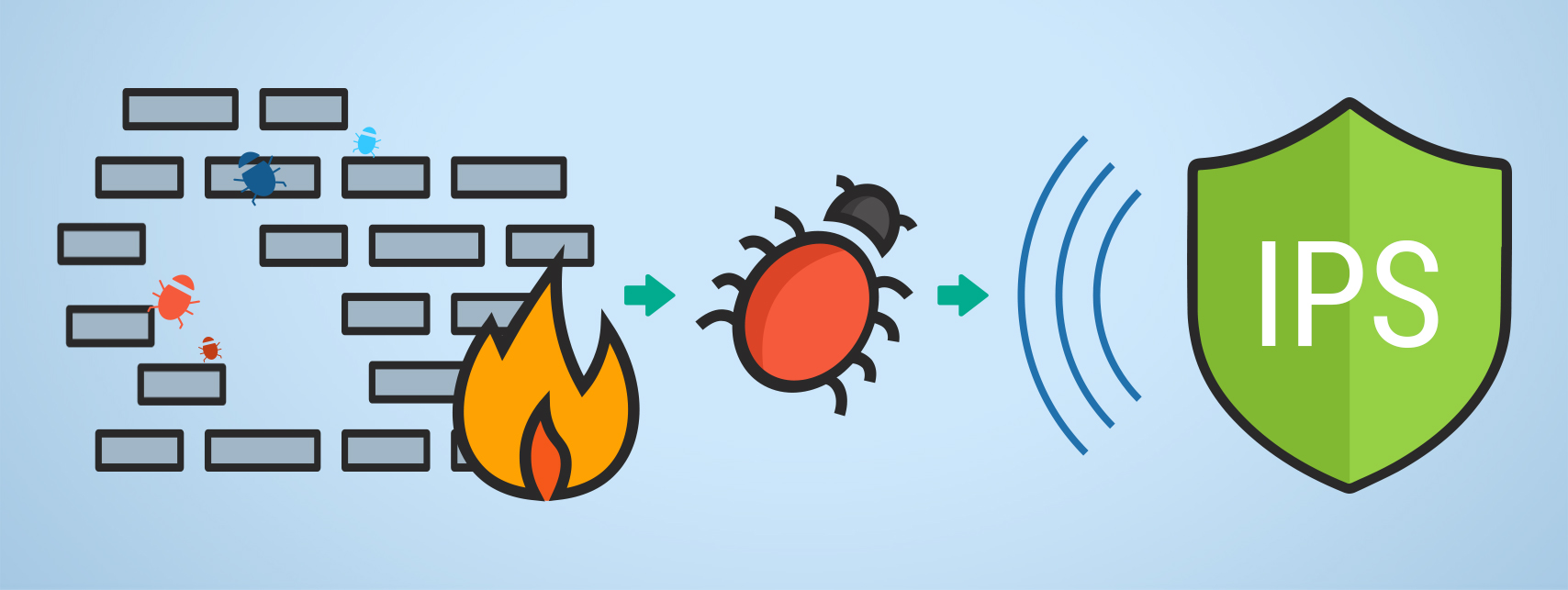

Az IPS (Integrated IPS) a hálózaton áthaladó rosszindulatú forgalom aktív blokkolásával védi a rendszert. Fő működési elve a következő:

Támadó forgalom blokkolásaAmikor az IPS potenciális támadási forgalmat észlel, azonnali intézkedéseket tehet annak megakadályozására, hogy ez a forgalom bejusson a hálózatba. Ez segít megelőzni a támadás további terjedését.

A kapcsolat állapotának visszaállításaAz IPS képes visszaállítani a potenciális támadással társított kapcsolat állapotát, arra kényszerítve a támadót, hogy újra létrehozza a kapcsolatot, és így megszakítsa a támadást.

Tűzfalszabályok módosításaAz IPS dinamikusan módosíthatja a tűzfalszabályokat, hogy blokkoljon vagy engedélyezzen bizonyos típusú forgalmat, és alkalmazkodjon a valós idejű fenyegetési helyzetekhez.

Az IPS típusai

Az IDS-hez hasonlóan az IPS is két fő típusra osztható:

Hálózati IPS (NIPS)Hálózatba telepítve a hálózaton keresztüli támadások monitorozására és elleni védekezésre. Képes védekezni a hálózati rétegbeli és a szállítási rétegbeli támadások ellen.

Gazdagép IPS (HIPS)Egyetlen hoszton telepítve a pontosabb védelem érdekében, elsősorban a hosztszintű támadások, például a rosszindulatú programok és a támadások elleni védelemre.

Mi a különbség a behatolásérzékelő rendszer (IDS) és a behatolásmegelőző rendszer (IPS) között?

Különböző munkamódszerek

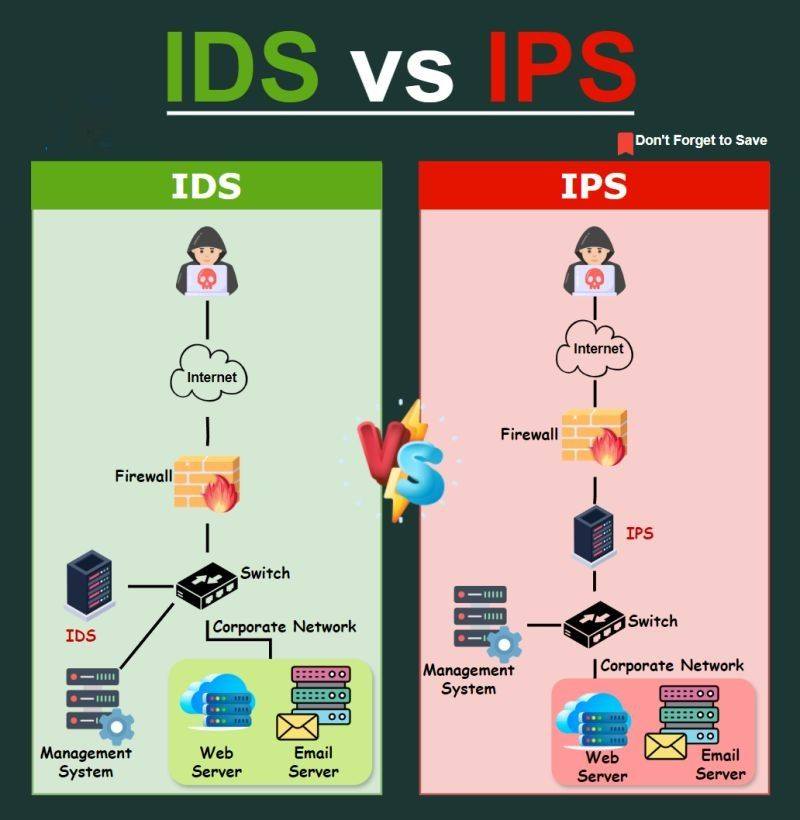

Az IDS egy passzív megfigyelőrendszer, amelyet főként észlelésre és riasztásra használnak. Ezzel szemben az IPS proaktív, és képes intézkedéseket tenni a potenciális támadások elleni védekezésben.

Kockázat-hatás összehasonlítás

Az IDS passzív jellege miatt hibás vagy téves riasztást adhat, míg az IPS aktív védelme baráti tűzhöz vezethet. Mindkét rendszer használatakor egyensúlyt kell teremteni a kockázat és a hatékonyság között.

Telepítési és konfigurációs különbségek

Az IDS általában rugalmas, és a hálózat különböző helyein telepíthető. Ezzel szemben az IPS telepítése és konfigurálása körültekintőbb tervezést igényel, hogy elkerüljük a normál forgalommal való interferenciát.

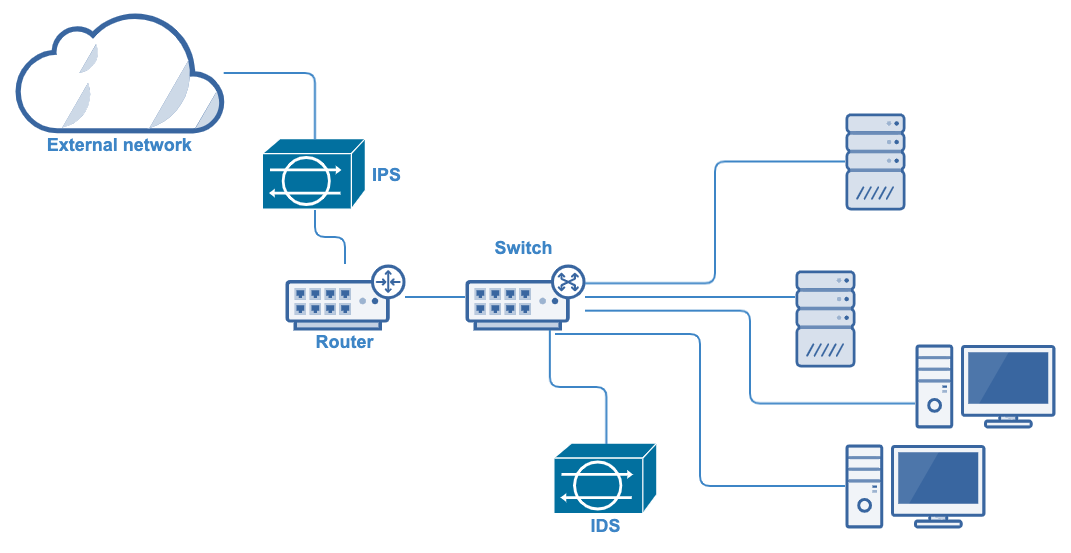

Az IDS és az IPS integrált alkalmazása

Az IDS és az IPS kiegészítik egymást, az IDS figyeli és riasztásokat küld, az IPS pedig szükség esetén proaktív védelmi intézkedéseket tesz. Kombinációjuk egy átfogóbb hálózati biztonsági védelmi vonalat alkothat.

Alapvető fontosságú az IDS és IPS szabályok, aláírások és fenyegetéselemzés rendszeres frissítése. A kiberfenyegetések folyamatosan fejlődnek, és az időben történő frissítések javíthatják a rendszer azon képességét, hogy új fenyegetéseket azonosítson.

Kritikus fontosságú az IDS és az IPS szabályainak a szervezet adott hálózati környezetéhez és követelményeihez való igazítása. A szabályok testreszabásával javítható a rendszer pontossága, és csökkenthető a téves riasztások és a barátságos sérülések száma.

Az IDS-nek és az IPS-nek valós időben kell tudnia reagálni a potenciális fenyegetésekre. A gyors és pontos válasz segít elrettenteni a támadókat attól, hogy további károkat okozzanak a hálózatban.

A hálózati forgalom folyamatos monitorozása és a normál forgalmi minták megértése segíthet az IDS anomáliadetektálási képességének javításában és a téves riasztások valószínűségének csökkentésében.

Találd meg a megfelelőtHálózati csomagközvetítőhogy működjön az IDS-szel (behatolásérzékelő rendszer)

Találd meg a megfelelőtBeépített bypass csapolókapcsolóhogy működjön az IPS-szel (behatolásmegelőző rendszer)

Közzététel ideje: 2024. szeptember 26.