Műszaki blog

-

sFlow demisztifikáció: alapelvek, érték, alkalmazások és integráció a hálózati csomagközvetítővel

A nagy sebességű hálózatok és a felhőalapú infrastruktúra korában a valós idejű, hatékony hálózati forgalomfigyelés a megbízható IT-működés sarokkövévé vált. Ahogy a hálózatok skálázódnak a 10 Gbps+ kapcsolatok, a konténerizált alkalmazások és az elosztott architektúrák támogatására, ...További információ -

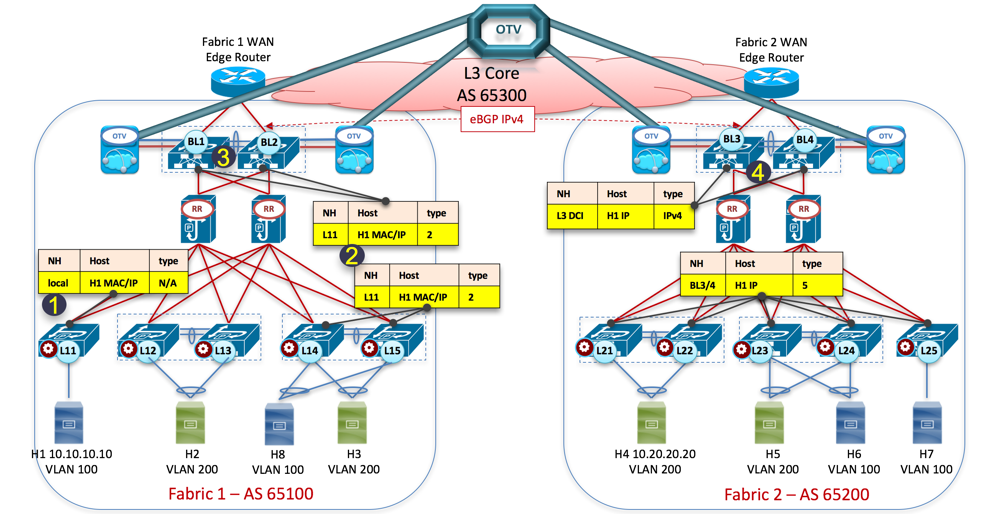

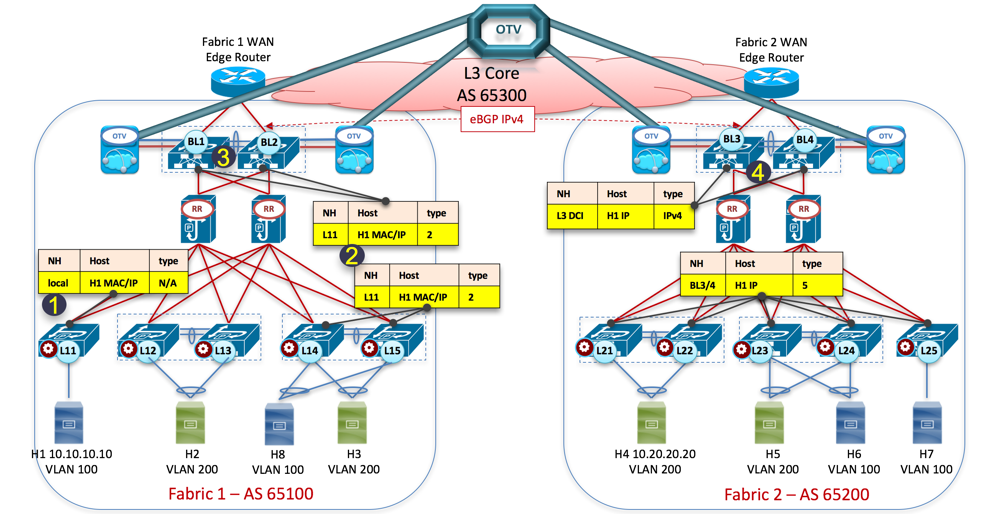

Mi is pontosan a gerinc-levél hálózat? Az alárétegzett hálózatok gerinc-levél hálózata

A felhőszolgáltatások igényeinek kielégítése érdekében a hálózatot fokozatosan felosztják Underlay és Overlay hálózatokra. Az Underlay hálózat a hagyományos adatközpontokban található fizikai berendezések, például az útválasztás és a kapcsolás, amelyek továbbra is hisznek a stabilitás és a biztonság fogalmában...További információ -

Mylinking™ hálózati csomagközvetítő alagút-beágyazási sztrippelése: A VTEP felhatalmazása a modern hálózatokban

A felhőalapú számítástechnika és a hálózatvirtualizáció korszakában a VXLAN (Virtual Extensible LAN) a skálázható, rugalmas átfedő hálózatok építésének sarokköve lett. A VXLAN architektúra középpontjában a VTEP (VXLAN Tunnel Endpoint) áll, amely egy kritikus fontosságú összetevő...További információ -

Meleg karácsonyi és 2026-os újévi jókívánságokat küldünk értékes partnereinknek | Mylinking™ csapat

Kedves Értékelt Partnereink! Ahogy az év fokozatosan a végéhez közeledik, tudatosan szánunk egy pillanatot arra, hogy megálljunk, elgondolkodjunk és megbecsüljük az együtt megkezdett utat. Az elmúlt tizenkét hónapban számtalan jelentőségteljes pillanatot osztottunk meg – az izgalomtól kezdve a buliig...További információ -

A TAP és SPAN hálózati forgalmi adatgyűjtési módszerek mélyreható elemzése és alkalmazás-összehasonlítása

A hálózatüzemeltetés és -karbantartás, a hibaelhárítás és a biztonsági elemzés területén a hálózati adatfolyamok pontos és hatékony beszerzése képezi a különféle feladatok elvégzésének alapját. Két elterjedt hálózati adatgyűjtési technológiaként a TAP (Test Access...További információ -

Mylinking™ hálózati csomagközvetítők a hálózati forgalom OSI modellrétegeinek rögzítéséhez, előfeldolgozásához és továbbításához a megfelelő eszközökhöz

A Mylinking™ hálózati csomagközvetítők támogatják a hálózati forgalom dinamikus terheléselosztását: A terheléselosztási hash algoritmus és a munkamenet-alapú súlymegosztási algoritmus az L2-L7 réteg jellemzői szerint biztosítja a port kimeneti forgalmának dinamikájának megfelelő terheléselosztást. És M...További információ -

Képzett hálózati mérnökként ismered a 8 leggyakoribb hálózati támadást?

A hálózati mérnökök látszólag csak „műszaki munkások”, akik hálózatokat építenek, optimalizálnak és hibaelhárítanak, de valójában mi vagyunk az „első védelmi vonal” a kiberbiztonságban. Egy 2024-es CrowdStrike jelentés kimutatta, hogy a globális kibertámadások 30%-kal nőttek, a kínaiak pedig...További információ -

Mi az a behatolásérzékelő rendszer (IDS) és a behatolásmegelőző rendszer (IPS)?

A behatolásérzékelő rendszer (IDS) olyan, mint egy felderítő a hálózatban, amelynek fő funkciója a behatolási viselkedés felderítése és riasztás küldése. A hálózati forgalom vagy a gazdagép viselkedésének valós idejű figyelésével összehasonlítja az előre beállított „támadási aláírás-könyvtárat” (például az ismert vírusazonosítókat)...További információ -

VxLAN (virtuális bővíthető helyi hálózat) átjáró: központosított VxLAN átjáró vagy elosztott VxLAN átjáró?

A VXLAN átjárók megvitatásához először magát a VXLAN-t kell megvizsgálnunk. Emlékezzünk vissza, hogy a hagyományos VLAN-ok (virtuális helyi hálózatok) 12 bites VLAN azonosítókat használnak a hálózatok felosztására, akár 4096 logikai hálózatot is támogatva. Ez kis hálózatoknál jól működik, de a modern adatközpontokban, ahol...További információ -

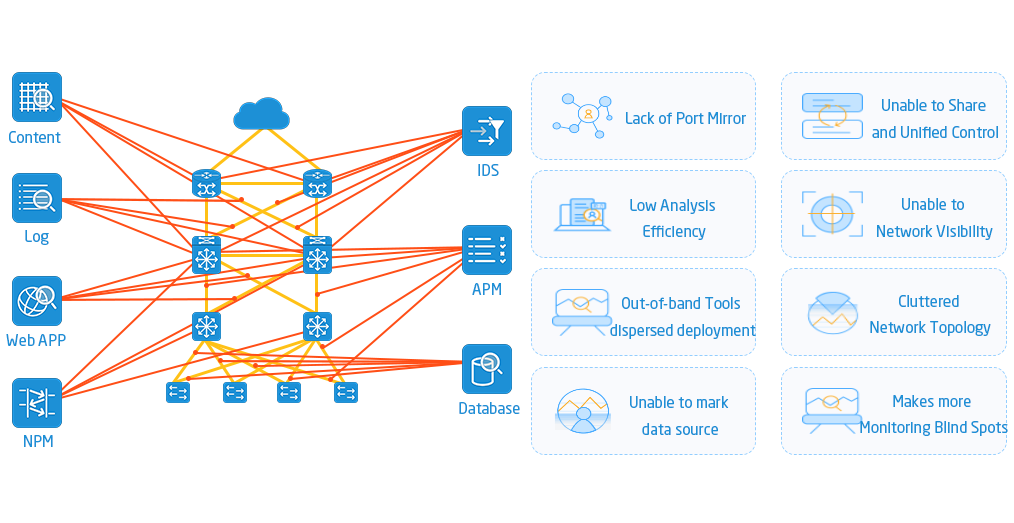

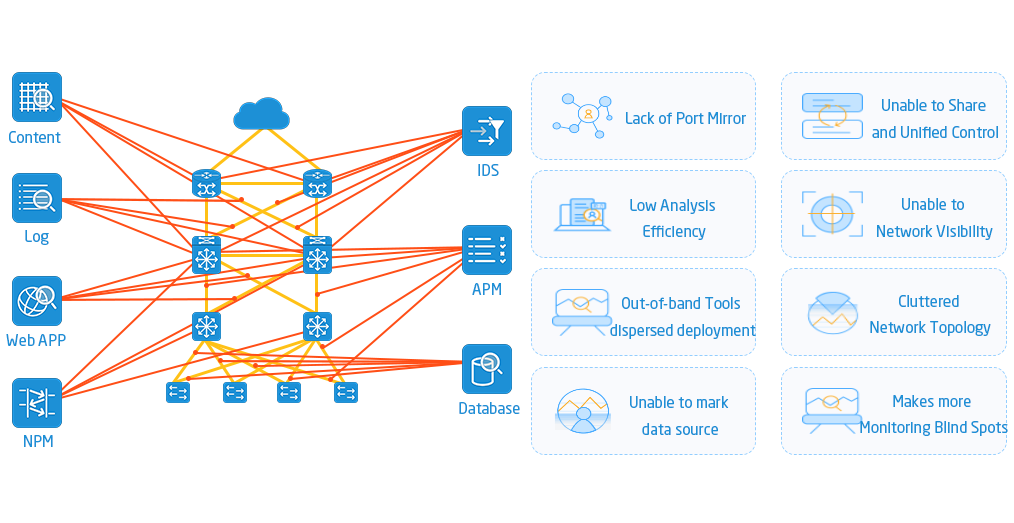

Hálózati monitorozás „Láthatatlan komornyik” – NPB: Hálózati forgalomkezelési legenda a digitális korban

A digitális átalakulásnak köszönhetően a vállalati hálózatok már nem csupán „néhány kábel, amely összeköti a számítógépeket”. Az IoT-eszközök elterjedésével, a szolgáltatások felhőbe migrálásával és a távmunka egyre növekvő elterjedésével a hálózati forgalom robbanásszerűen megnőtt, akárcsak a...További információ -

Network Tap vs. SPAN Port Mirror, melyik hálózati forgalomrögzítés jobb a hálózatfigyelés és -biztonság szempontjából?

A TAP-ok (teszt hozzáférési pontok), más néven replikációs leágazás, aggregációs leágazás, aktív leágazás, rézleágazás, Ethernet leágazás, optikai leágazás, fizikai leágazás stb. A leágazások népszerű módszerek a hálózati adatok megszerzésére. Átfogó áttekintést nyújtanak a hálózati adatfolyamról...További információ -

A hálózati forgalom elemzése és rögzítése a kulcsfontosságú technológiák a hálózat teljesítményének és biztonságának biztosításához.

A mai digitális korban a hálózati forgalom elemzése és a hálózati forgalom rögzítése/gyűjtése vált a hálózati teljesítmény és biztonság biztosításának kulcsfontosságú technológiáivá. Ez a cikk e két területet fogja megvizsgálni, hogy segítsen megérteni fontosságukat és felhasználási eseteiket, valamint...További információ

-

Tel.

-

Email

-

Skype

-

Felső